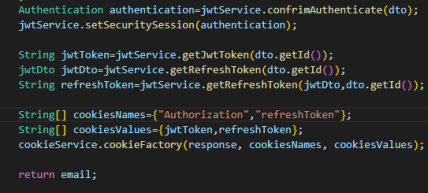

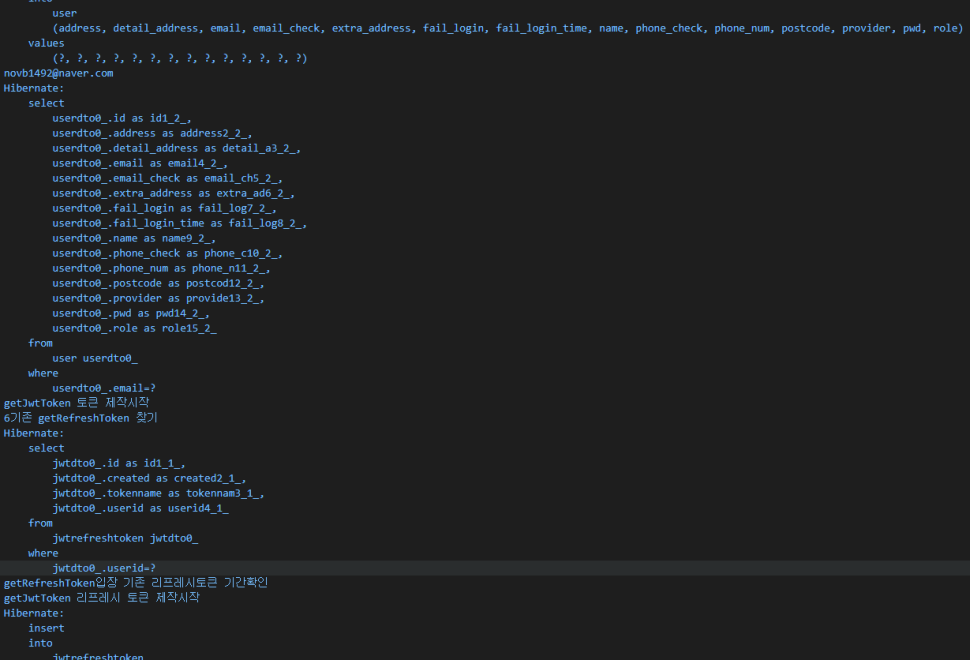

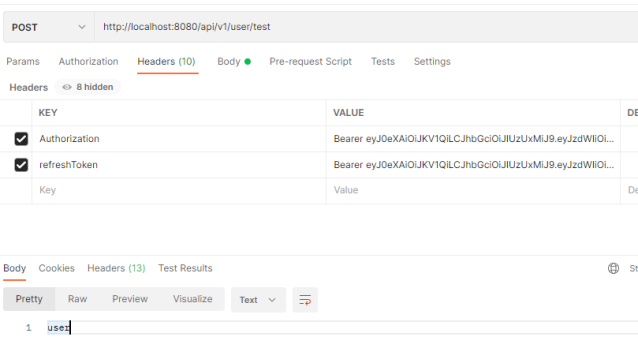

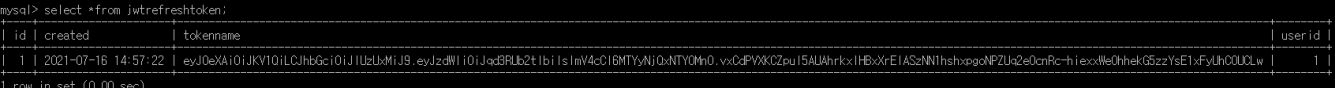

자 이제 로그인 완료 처리를 해줄 건데 지금은 약식으로 파라미터로 던져줘서 url에 그대로 노출이 되었다 이제 쿠키를 이용해 정보를 얻어와서 넣어주자 프런트 js 로그인 성공 뒤 링크를 index로 바꿔준다 location.href='index'; controller 이메일을 얻어오는 함수이다 userService.getEmail(request, response, token, refreshToken) jwtService 쿠키 가져오기 String jwtToken=cookie.getValue(); String refreshToken=cookie2.getValue(); 서버와 통신 시도 JSONObject jsonObject=callApiService.callApi(jwtToken,refreshToken, ..